Эксперты безопасности предупреждают пользователей о том, что в недавно добавленном в браузер Mozilla Firefox графическом движке имеется уязвимость, позволяющая злоумышленникам красть любые изображения, которые содержаться в ПК Mac или Windows при посещении сайта-ловушки.

В четверг британская компания Context Information Security доложила о том, что уязвимость является уникальной для разработанной компанией Mozilla версии WebGL, но эксперты заявили, что связана она с серьезными ошибками проектирования в кросс-платформенной технологии.

Доклад исследователей фирмы вышел спустя пять недель после того, как Context Information Security впервые заявила о краже данных, а также угрозах DDoS-атак в WebG. Напомним, что этот стандарт также встроен в Google Chrome и бета-версии Apple Safari и Opera.

Случайность это или нет, но доклад предан огласке в тот же день, когда специалистами из Microsoft Security Research Center был опубликован краткий анализ под названием "WebGL считается вредным". Они пришли к выводу, что WebGL имеет разнообразные уязвимости, устранить которые очень сложно.

В критическом отзыве Microsoft заявлено, что безопасность WebGL полностью зависит от более низких уровней системы, в том числе и от OEM-драйверов, поддерживающих гарантии безопасности о которых им ранее беспокоиться не приходилось. Атаки, которые раньше могли привести только к локальному повышению привилегий, теперь предоставляют угрозу удаленного взлома. И даже не смотря на то, что эти риски в какой-то мере можно снизить, все равно множество направлений атак на WebGL вызывает беспокойство.

Вместо WebGL компания Microsoft решила положиться на свою технологию для ускорения графики в приложениях, которая известна под названием Direct3D.

Представитель Context Information Security сообщил о том, что Microsoft не заказывала у них доклад. А представитель Microsoft на вопрос о том, оказывала ли его компания какую-либо поддержку Context, не ответил.

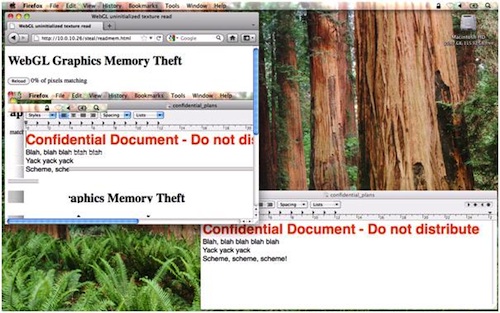

Исследователи Context успешно разработали экспериментальный эксплойт, позволяющий злоумышленникам воровать изображения, показываемые компьютером, на котором используется текущая версия Firefox с WebGL после просмотра сайтов с вредоносным пейлоудом.

Атака совершается путем "распыления" памяти в видеокарте для сбора уже обработанных данных.

Доклад Context гласит о том, что обнаруженная уязвимость позволяет злоумышленнику своровать любое отображенное в системе графическое изображение посредством считывания из графической памяти неинициализированных данных. Причем это не ограничивается только WebGL контентом, сюда попадают и рабочий стол компьютера, иные веб-страницы и приложения.

В отчете включено видео, демонстрирующее процесс кражи изображения с ПК, работающего на базе Apple OS X из зашифрованной сессии на LinkedIn.com. Кроме того, эксплойт действует и на персональных компьютерах с ОС Microsoft Windows.

В ответ на это представитель компании Mozilla заявил, что данная уязвимость будет устранена уже на этой неделе с выходом версии Firefox 5.

Создатели стандарта WebGL, представители фирмы Khronos сообщают о том, что угроза "возникла в связи с багом во внедрении WebGL в браузер Firefox и к другим браузерам не может быть отнесена ".

Исследователи из Context Information Security рекомендуют всем пользователям отключить стандарт WebGL и в Firefox и в Chrome. А в то же время американская Computer Emergency Readiness Team предлагает руководителям изучить доклад Context и "обновить свои системы с целью снижения рисков".